參照http://www.ublink.org/index.php/component/content/article/2-2010-02-27-08-01-36/127-windows-dns-server-.html

Windows DNS Server 設定小技巧(二)

第一篇

Windows DNS Server 設定小技巧(一)

第一篇我們談到的是在建立第一台DC Server之前

但是萬一DC Server已經建立了怎麼辦

^^

還是有方法的

比如我們的DC Server的Active Directory很不巧的就是用

ublink.org

剛剛好裏面有一台叫做mail

我們明明已經將他的IP改為59.125.9.159

但是他是在公司的Firewall(防火牆內部)的192.168.1.88

改了

過沒幾天

他又Update跳回去192.168.9.59

而MX(郵件記錄交換值)是設定ublink.org mx 10 mail.ublink.org

慘了......

外面都寄不進來

因為他們查到的DNS全部是mail.ublink.org-->192.168.1.88

怎麼辦^^

MIS不用擔心

我們需要一筆空的A記錄

因此可以設定一筆空的A記錄叫做mm.ublink.org-->59.125.9.159

然後再將Mail的MX記錄改為ublink.org mx 10 mm.ublink.org

這樣信件就可以寄達了

不過請注意

DNS需要Update時間

因此有些地方完全更新需要8~24小時的時間

所以並非是馬上生效

2014年11月13日 星期四

Windows DNS Server 設定之一

參照http://www.ublink.org/index.php/component/content/article/2-2010-02-27-08-01-36/127-windows-dns-server-.html

Windows DNS Server 設定小技巧(一)

Windows DNS Server 設定小技巧(一)當我們在回答技術問題時

幾乎常常回歸到此問題身上

DNS Server的設定

因此今天我們講一下有關Windows server DNS Server的設定小技巧

如圖

因為大部份的Server主機

不是躲在Firewall(防火牆)的Lan就是DMZ

因此已經不是真實IP對外了

而當您的DNS Server是建置在Windows的DC主機上面時

您需要區分對內的DNS Server

和對外的DNS Server

我們建議您

對內的DNS Server設定跟我們類似

用xxx.local處理

範例中是用ublink2003.local

這是昇級第一台主DC時就要做的

網域直接填ublink2003.local

然後他的DNS Server型態就會是Active Directory整合主要區的DNS Server

而對外的DNS Server是ublink.org

將他建立成標準的主要區

這樣兩個DNS Server就不會打架了

因為對內的人是查ublink2003.local的Active Directory主要整合區

而對外的人是查ublink.org

而且萬一您內部有一筆www

那麼在ublink2003.local的Active Directory主要整合區

他是會自動Update的

比如他今天的IP是192.168.1.66

明天是192.168.1.88

那麼www這一筆記錄就會被update到192.168.1.88

而如果您把www這筆記錄是設定在

ublink.org的對外標準區

那麼除非有人更改

否則他是不會變的

以上是設定的小技巧

2014年10月7日 星期二

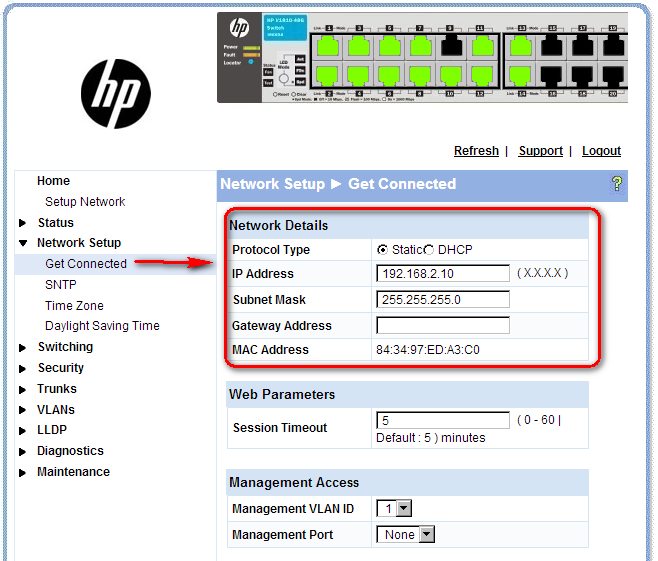

HP 1810-48G Switch設定

| 摘錄自Shunze 學園 HP 1810-48G Switch設定 |

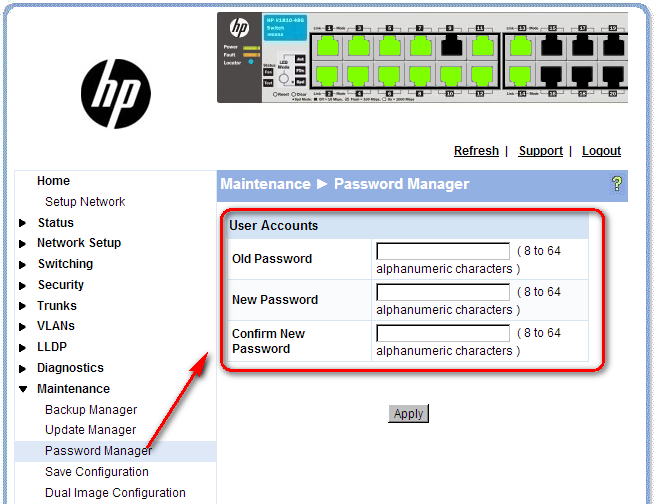

密碼預設值為空,可於Maintenance中的Password Manager修改。

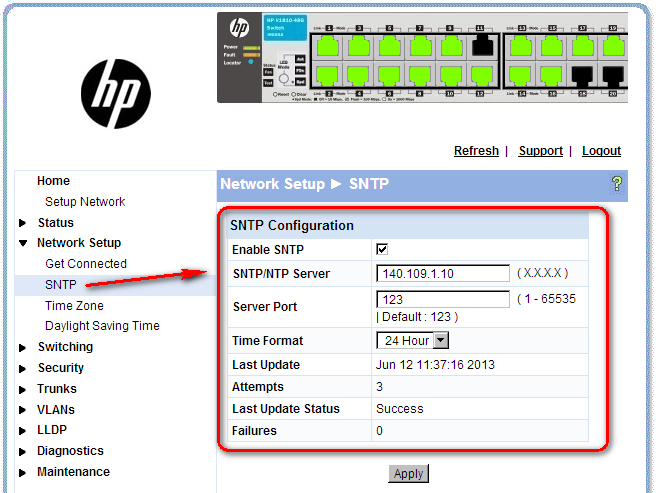

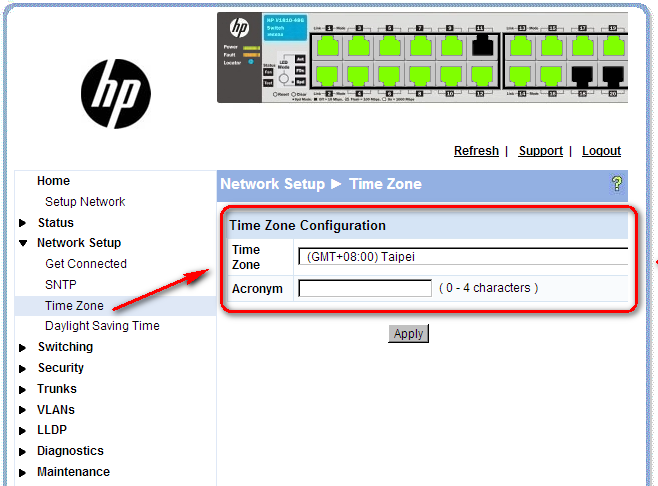

時間設定必需透過NTP Server來校正,無法手動輸入時間。

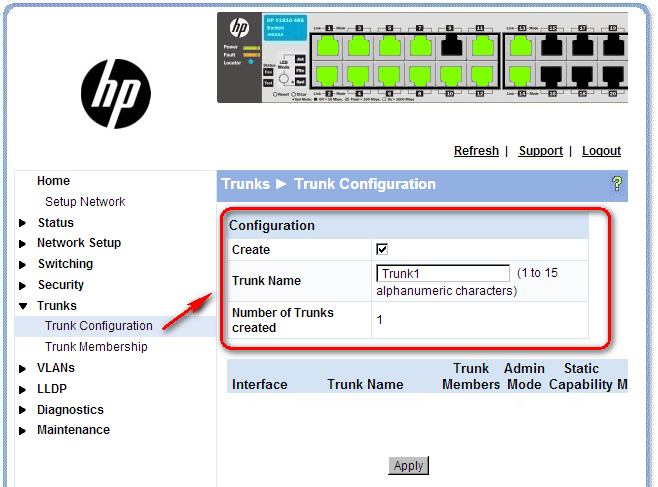

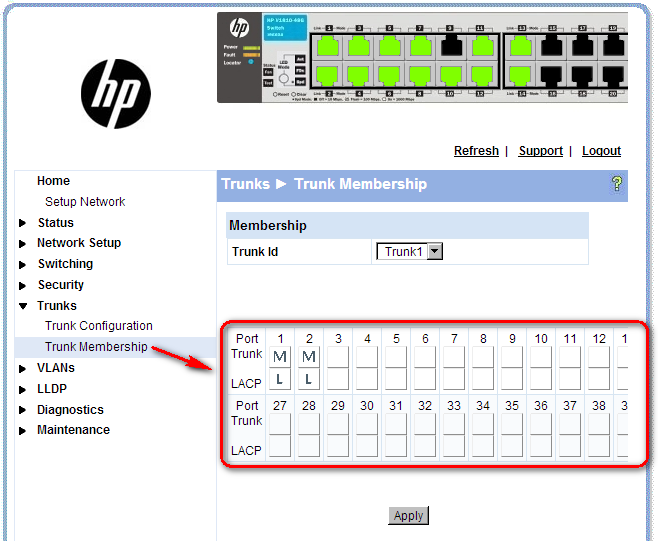

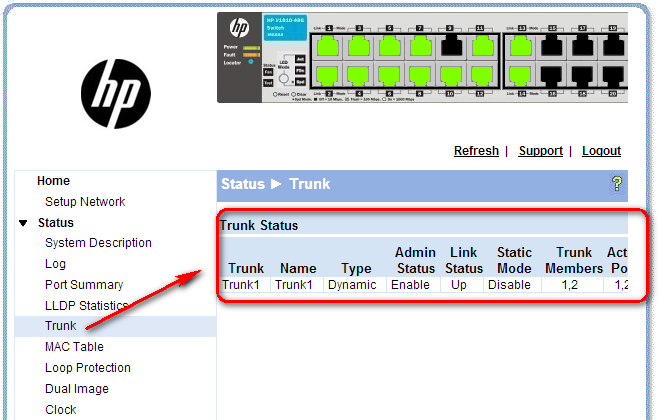

頻寬整合Link Aggregation需先設定Trunk,

然後於Trunk中選擇port成員,成員中的port才能透過LACP協定整合頻寬。

*任意把多條線串接Switch可是會形成Loop的喔!

LACP協定必需搭配Dynamic Mode,若Trunk設定為 Static Mode,LACP是不支援的喔~

設定好Trunk與所屬成員後,即可透過多條網路線的串接來合併頻寬。

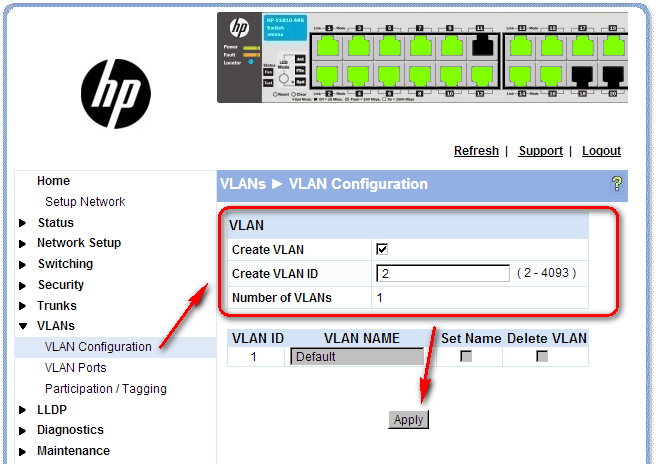

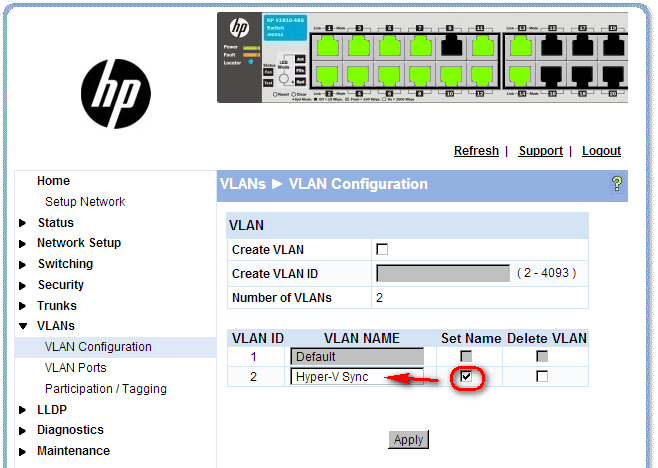

VLAN的建立可於VLANs中設定。

建立好新的VLAN後,可透過Set Name來修改VLAN的顯示名稱。

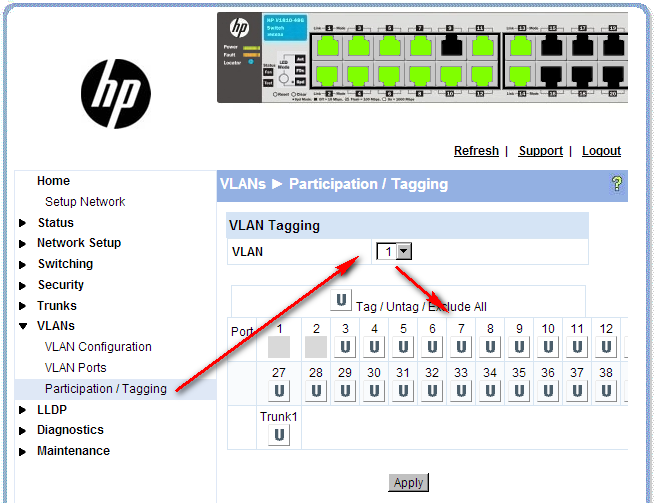

然後可以切換VLAN ID來設定成員

VLAN的Port設定有Tag / Untag / Exclude All等三種方式。

Tag / Untag 的區別可參考順子另一篇文章 VLAN Tag/Untag vs. Trunk/Access

基本上 Untag 適用在跟終端設備的連結,如電腦、伺服器;

而 Tag 則適用在跟Switch的對接,此通道可設定對應多個VLAN,並藉由 Tag 來識別封包所對應的VLAN。

至於Exclude All,則是不套用此VLAN。

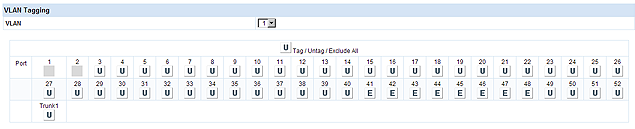

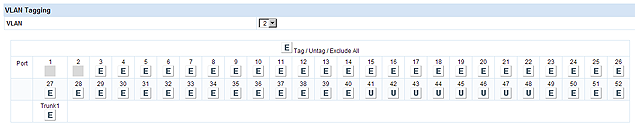

例如我們要設定port 3~40及Trunk1為VLAN1這個群組,

而41~48為VLAN2,那我們可以透過以下的設定來達成。

↑VLAN1,port 3~40及Trunk1設為Untag,port 41~48設為Exclude All。

↑VLAN2,port 3~40及Trunk1設為Exclude All,port 41~48設為Untag。

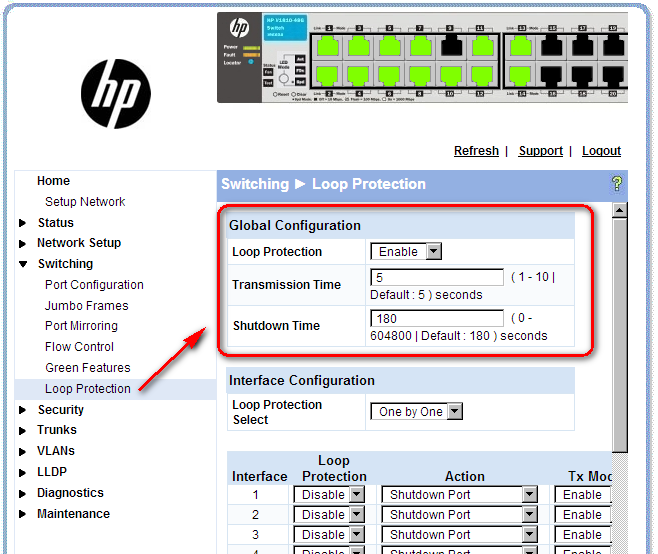

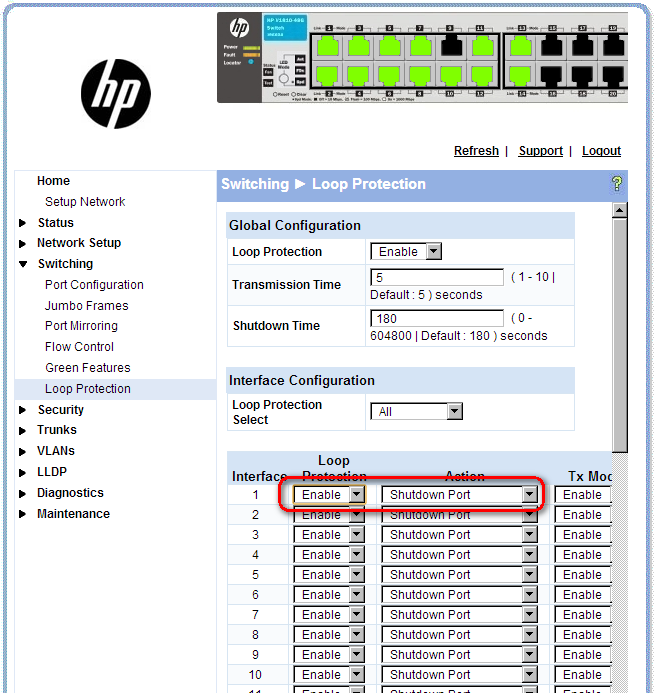

Loop迴圈防護機制可透過Global Configuration來設定全域Loop Protect的啟用與否。

當然也可逐一針對特定Port來設定Loop防護機制。

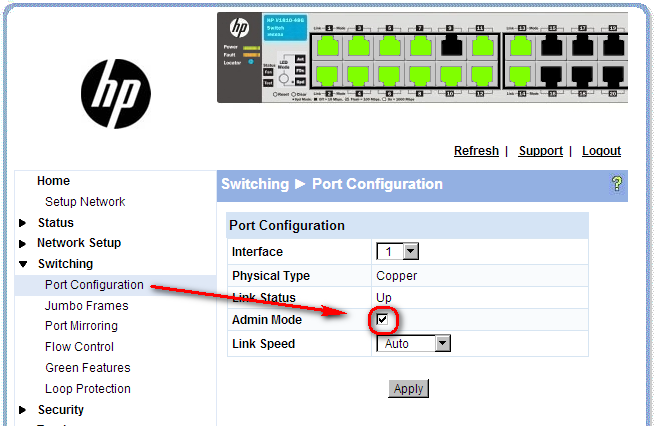

當Loop產生,導致port被強制shutdown時,

可透過Port Configuration來恢復該port的正常運作。

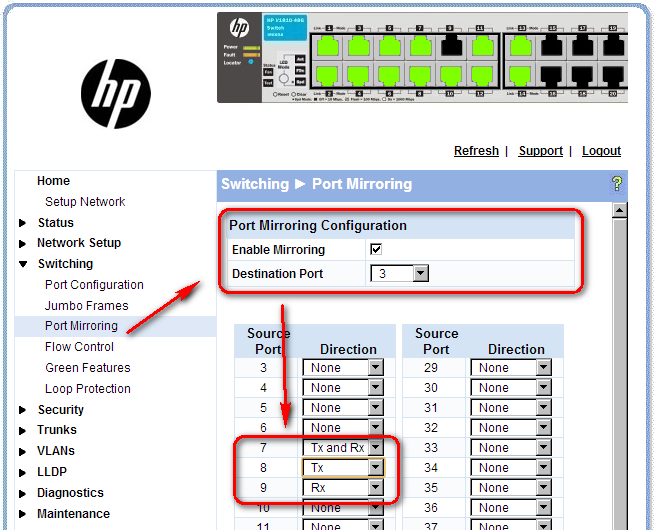

Port Mirror機制在1810-48G裏的設定相當友善,

只要在Port Mirroring裏選好Mirror port與來源port,即可完成。

不過要注意的是,設定為Destination Port後,這個port就不能做為其它用途。

這部分在原廠手冊中有註明。

因此要做為流量分析的主機必需要有雙網卡,

一張做為一般網路用途,而另一張則接到Destination Port,專用用來接收複製的流量。

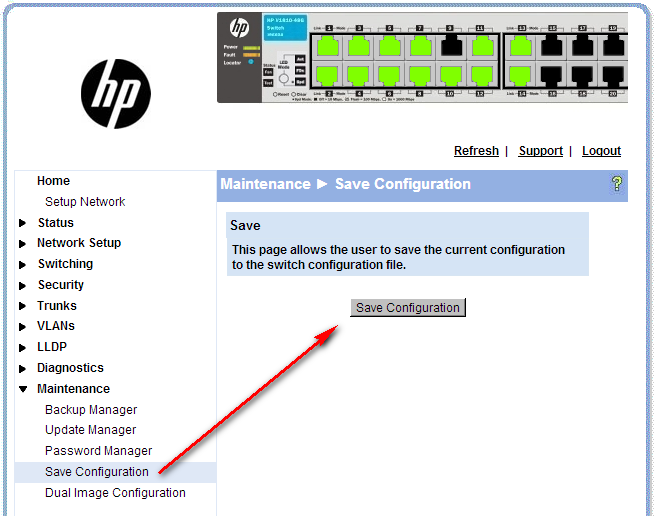

最後在設定好需求後,一定要透過Save Configuration來儲存組態,

以避免重開機後,設定遺失!

__________________________________________________________________________

| 《分享》有問題的Auto DoS機制 |

它阻斷了公司VoIP主機的SIP Tie/Trunk連結,

在網路上也可查到這個機制影響了NIS與NFS的運作。

http://h30499.www3.hp.com/t5/Web-and-Unm...60#.U3nOaNKSyZk

http://blog.crboy.net/2012_08_01_archive.html

使用了1810後,若網路發生了難以理解的問題?

不要懷疑,先停用了Auto DoS機制再試試,

也許問題就不藥而解了~

Cisco Router NAT設定

| 摘錄自Shunze 學園 《分享》Cisco Router NAT設定 |

Cisco Router上支援三種NAT對應方式。

- Static NAT:靜態NAT轉址。直接指定每個內部Private IP其對外Public IP,固定為1對1的方式。

有著數量足夠多的外部IP才會進行這種1對1的設定方式。

- Dynamic NAT:動態NAT轉址。訂定一到數個NAT Pool,指定可用來做為NAT轉址所用的Public IP之集合,供給內部Private IP動態轉址使用。

內部對外部不見得是同一個IP,為輪流派送。

- PAT(Port Address Translation):埠號地址轉換,Overlapping。多個私有ip對應到一個公有ip,也是我們一般認知的NAT

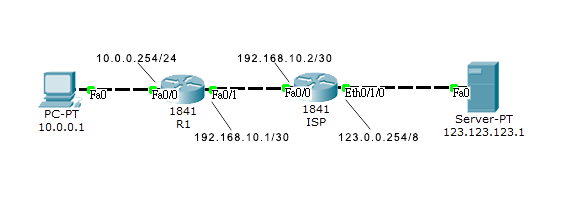

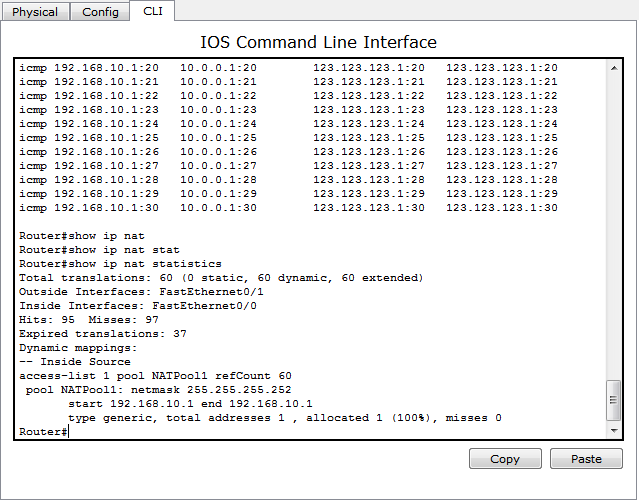

以下我們以模擬器來實做PAT內對外的多對一轉換設定。

內部環境

10.0.0.0/24

GW 10.0.0.254

外部環境

192.168.10.0/30

GW 192.168.10.2

內部Router設定

ISP Router設定

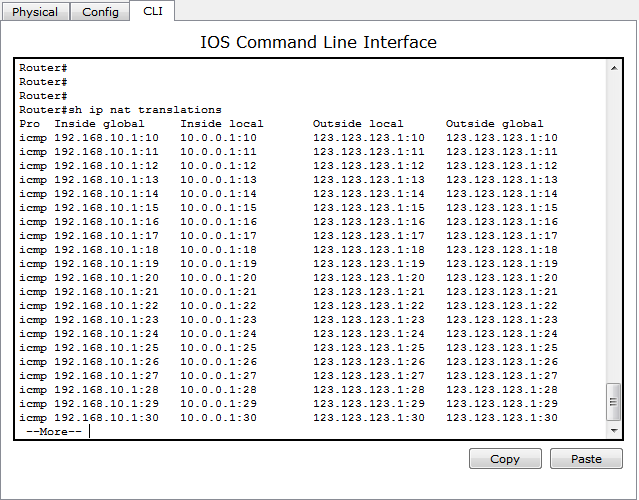

偵錯

↑由圖中可看到local端的PC 10.0.0.1連到123.123.123.1是帶192.168.10.1的IP出去。

FortiGate雙WAN設定

| 摘錄自 Shunze 學園 《分享》FortiGate的雙Wan設定 |

今天有機會在公司的FortiGate上做了雙WAN設定,

原本以為很簡單,很單純,把ISP提供的IP設定好就好?

結果事情沒有傻蛋想的單純...

Wan2是通了,主要流量也從新的Wan2對外聯絡,

但原本Wan1上設定的虛擬IP全部無法提供服務。

設定的重點在於Wan1與Wan2均要提供服務,

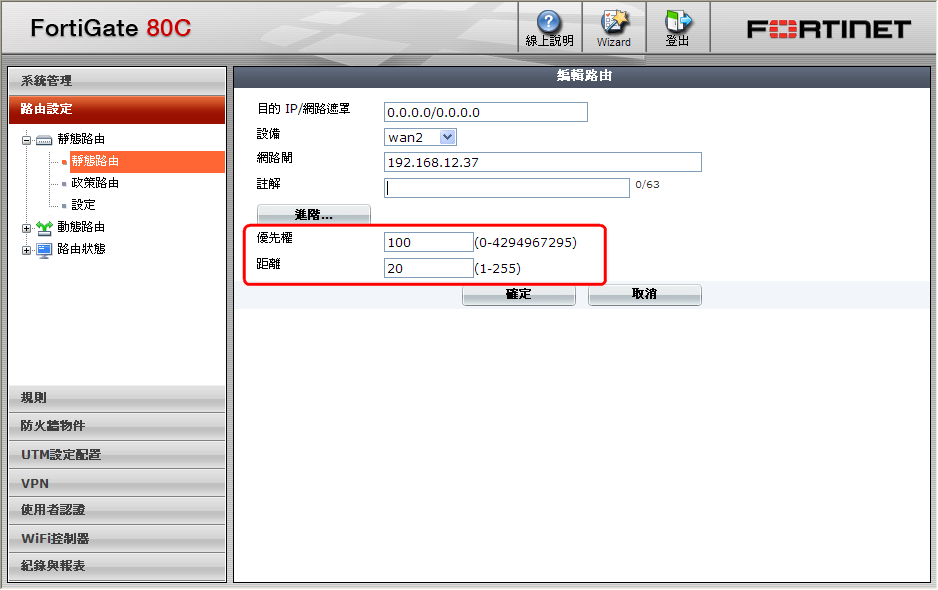

所以distance兩著要設定相同的值。

但又希望主要透過Wan2對外?

所以Wan2的優先權要高於Wan1(數字小優先)。

在這樣的設定下,Wan2就會是內網對外的主要通道,

且Wan1的虛擬IP也可正常運作。

但若把distance做了大小不同數值的調整,

那麼優權先低(數字大的)將永遠取不到連通機會。

即使在政策路由中進行了各種設定也沒用!

(所以Wan1上的服務一直不通...)

Fortigate 雙 WAN (負載平衡)備援之一 (檢測機制)

| 摘錄自 Shunze 學園 專線連通與否之判斷機制 |

那麼在防火牆上就可以略過“偵測連通與否”的判斷機制。

因為只要任一端網路線拔除,就會造成防火網介面的unplug狀態,而切換到另一條專線。

但實際上在申裝專線時,都是透過ISP業者的機房來串接,

中間經過了幾個機房?又有多少個節點沒人知道。

其中任何一個節點斷線,也不會造成防火牆介面上的unplug狀態。

在這種狀態下,如何確認專線是否連通?

最簡單也最直覺的,就是ping專線另一端的端點。

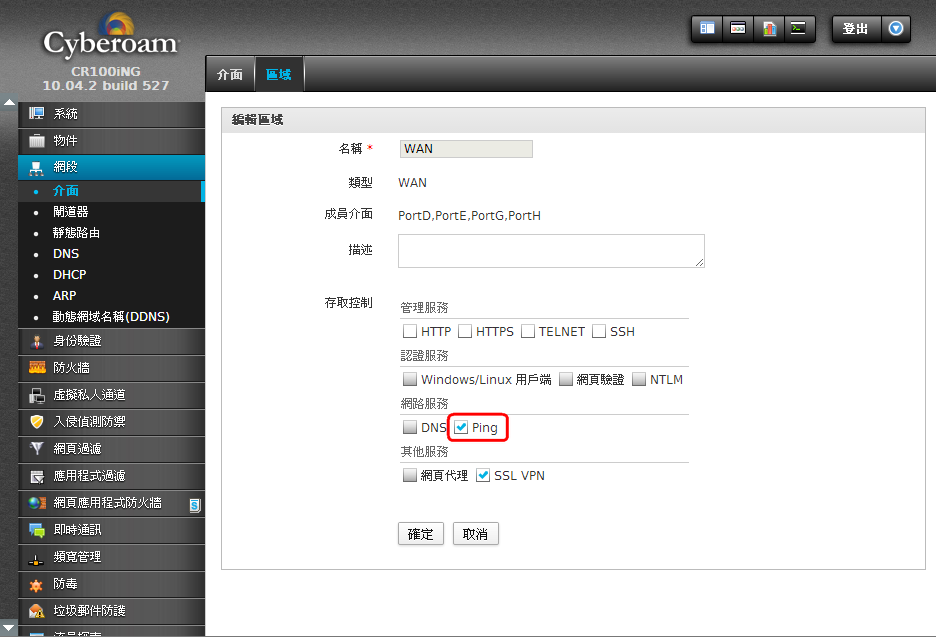

因此於此架構下,專線介接的port需開放ping的功能,讓專線的另一端能進行偵測;

而防火牆也要設定偵測機制,以確認專線是否連通。

↑Cyberoam的偵測機制

↑FortiGate的偵測機制

___________________________________________________________________________

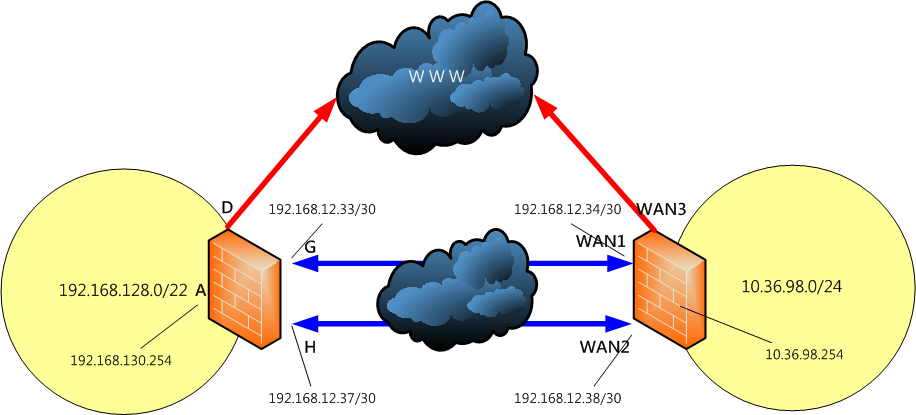

| 3 WAN的FortiGate能否設定成跟Cyberoam一樣? |

所以無法透過第三個WAN介面提供內對外的網路存取。

但若有3 WAN的FortiGate防火牆,那麼是否可以跟Cyberoam一樣,

二個WAN做專線failover,剩下的一個WAN設定為內對外的需求?

雖然順子沒有3 WAN的FortiGate可供測試,

不過就邏輯來看,要達成這架構絕對沒有問題!

最主要修改的部分,就是“靜態路由”。

WAN1與WAN2的靜態路由要縮小範圍為192.168.128.0/255.255.252.0。

然後再把預設路由0.0.0.0/0.0.0.0指定給WAN3。

這樣要去192.168.128.0/255.255.252.0網段的封包就會透過WAN1/WAN2來繞接;

而要去其它外網的封包,就會透過預設路由WAN3來傳導。

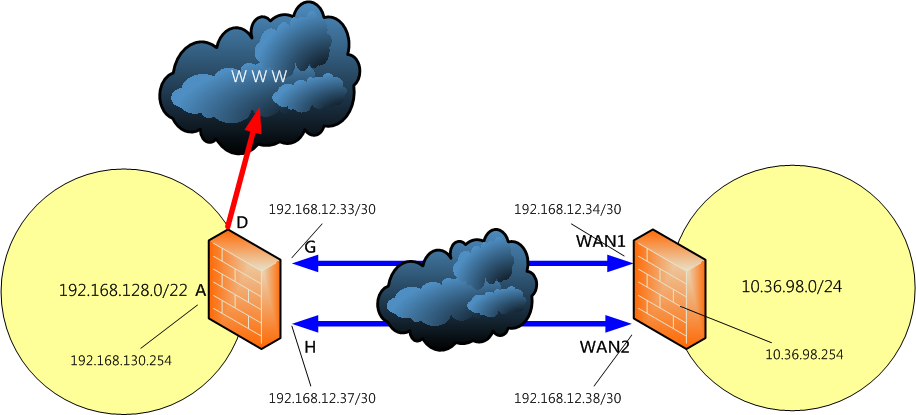

Fortigate 雙 WAN (負載平衡)備援之一

| 摘錄自Shunze 學園《分享》雙專線備援之防火牆設定Cyberom&FortiGate |

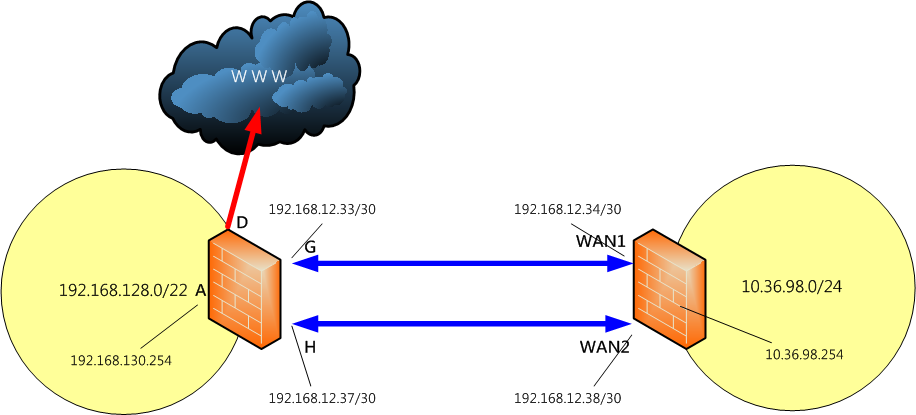

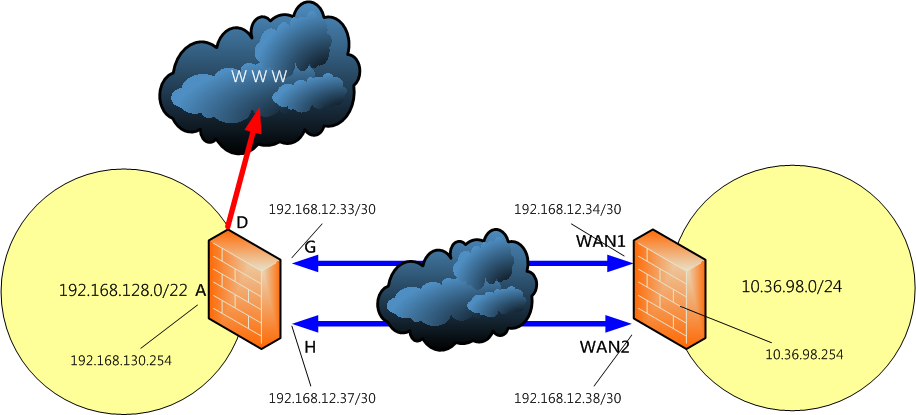

以Cyberoam與FortiGate兩種不同廠牌的防火牆透過雙專線之串接,

來達成兩個網段連通之failover機制。

當主要連接線路不通時,能夠自動切換到備援線路,維持兩個網段的連通。

設定的要點在於 “雙專線的權重配置” 與 “專線連通與否” 的偵測。

Cyberoam端

雙專線的failover在Cyberoam上,需透過WAN的主要/備援路由自動切換來達成。

為了能夠判斷專線的連通與否,WAN port需啟用ping讓另一端的防火牆能夠借由ping來偵測連線狀態。

第一步先設定Cyberoam上的G port為WAN及其IP設定。

再來設定Cyberoam上的H port為WAN及IP設定。

因為網段內有其自己原來對外的主要WAN通道port D,

所以除了port D的閘道器類型設為啟動外,G/H Port的閘道器類型就設定為備份;

讓default route能指向port D。

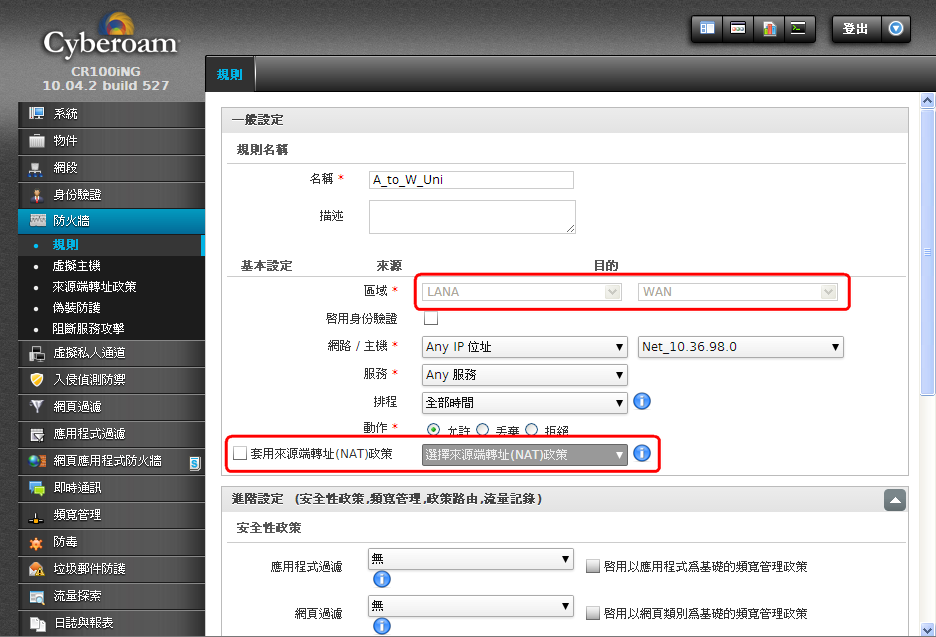

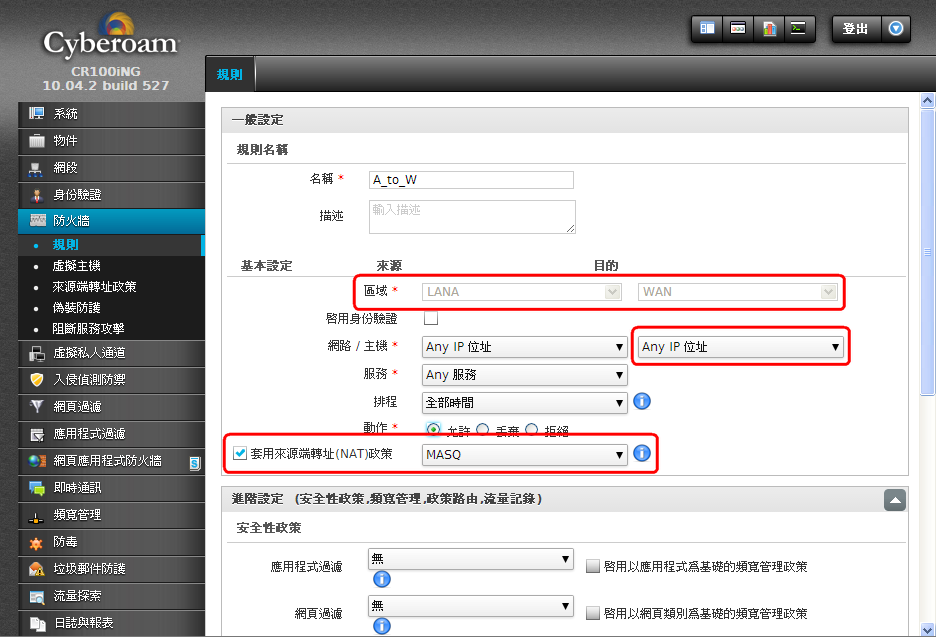

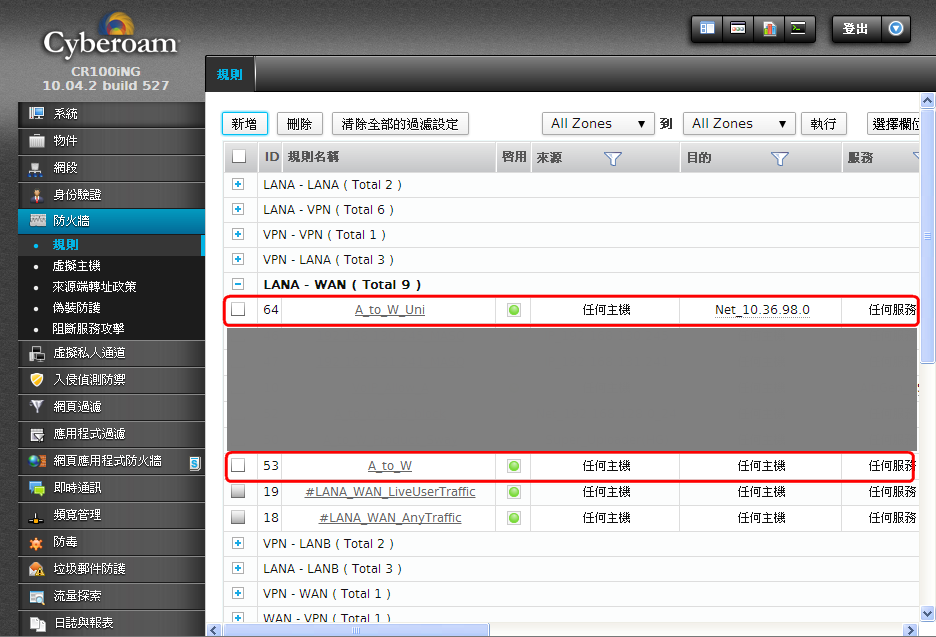

接著透過LAN對WAN的防火牆規則設定,將Cyberoam to FortiGate的網段的規則定義清楚。

↑由於兩端網路內電腦IP要直通,不透過NAT轉換,所要取消套用NAT的選項。

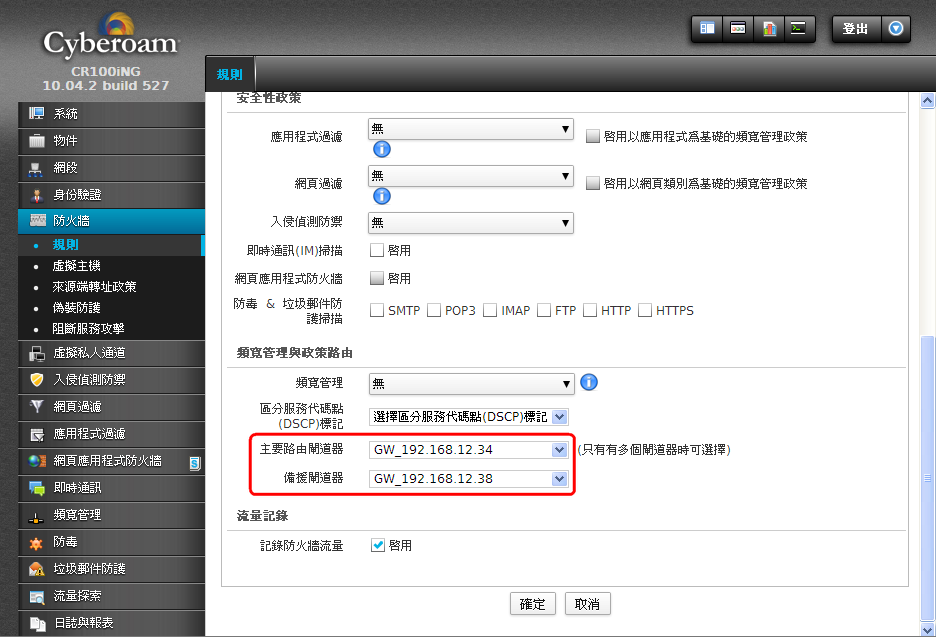

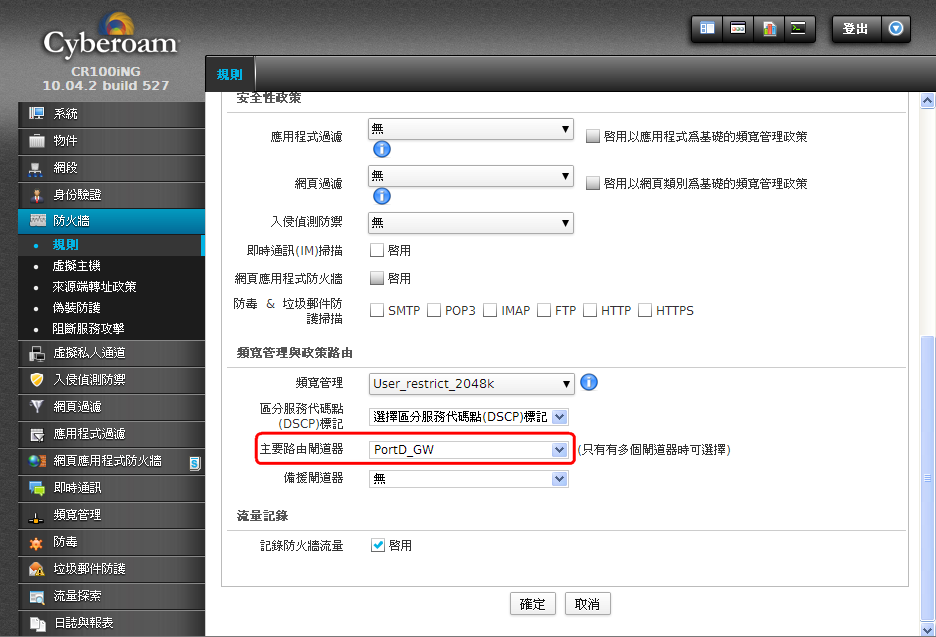

雙專線的優先順序則在規則中的閘道器的部份來定義,

設定為主要透過G Port來連通,H Port為備援。

而LAN對其它預設外網則透過D port連接。

↑內部虛擬IP無法直接對外,所要要勾選NAT的選項。這與專線IP直通有意義上的不同。

↑預設外網則透過D port連通。

設定完後,LAN對WAN可以清楚看到兩筆不同規則。

LAN端到FortiGate端10.36.98.0/24會透過規則A_to_W_Uni經由Port G與H來連通;

而LAN端到其它外網則透過規則A_to_W經由Port D來連通。

FortiGate端

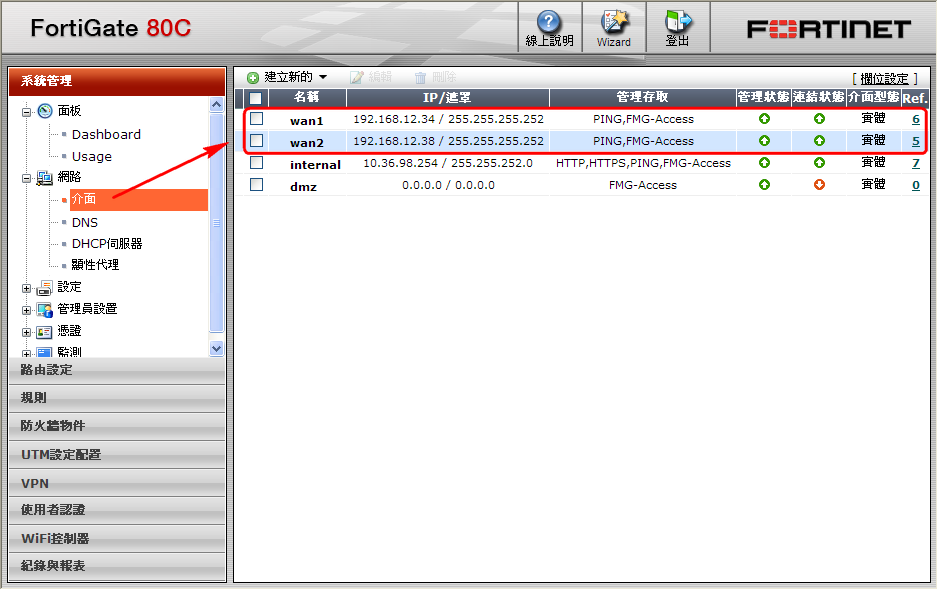

雙專線的failover在ForiGate 80C上,同樣可透過雙WAN的設定來達成。

但由於FortiGate 80C上只有兩個WAN port,將兩個WAN Port拿來做專線fail over後,

FortiGate端就不再有對外連通的port了。

要對外連通,需透過其它防火牆並設定路由導向才能辦到。

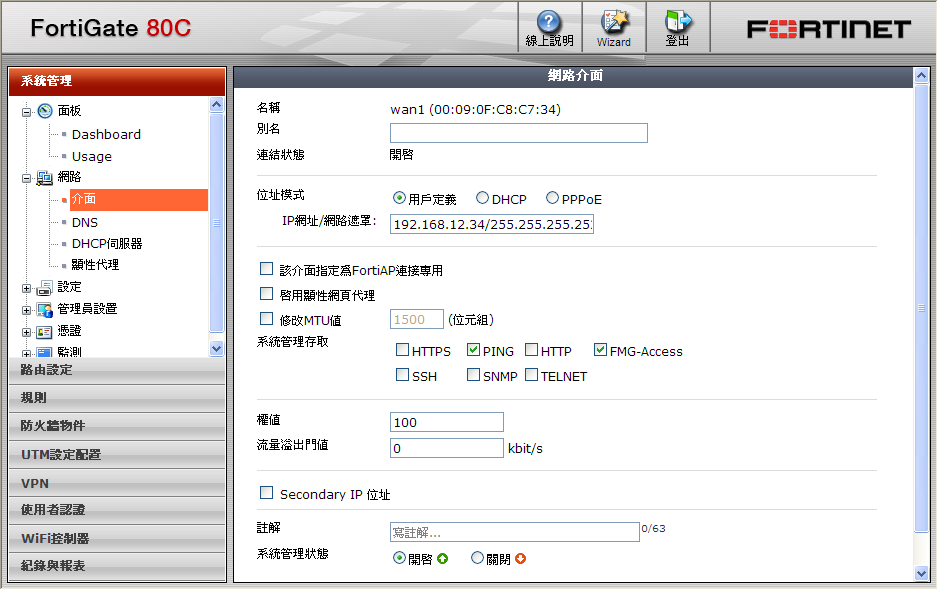

首先,先設定FortiGate上WAN1的IP設定。

↑為了能夠判斷專線的連通與否,WAN port需啟用ping讓另一端的Cyberoam能夠借由ping來偵測連通與否。

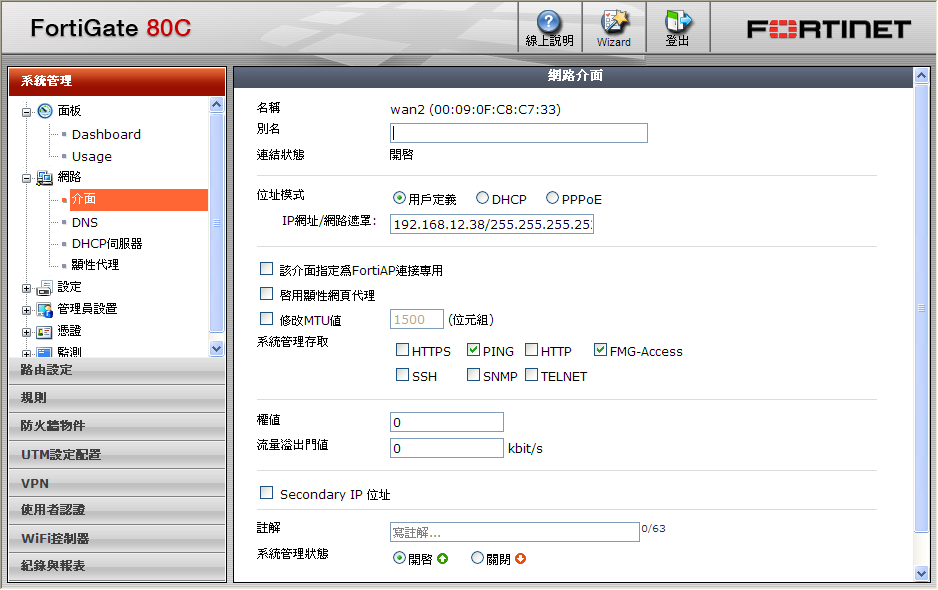

再來設定FortiGate上WAN2的IP設定。

↑同樣需開啟ping讓另一端的Cyberoam能夠判斷連通與否。

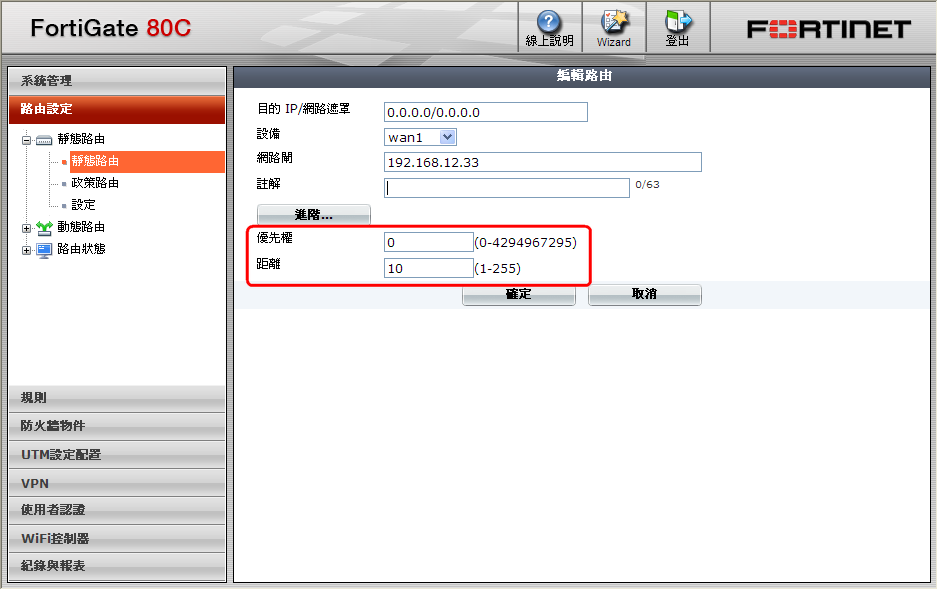

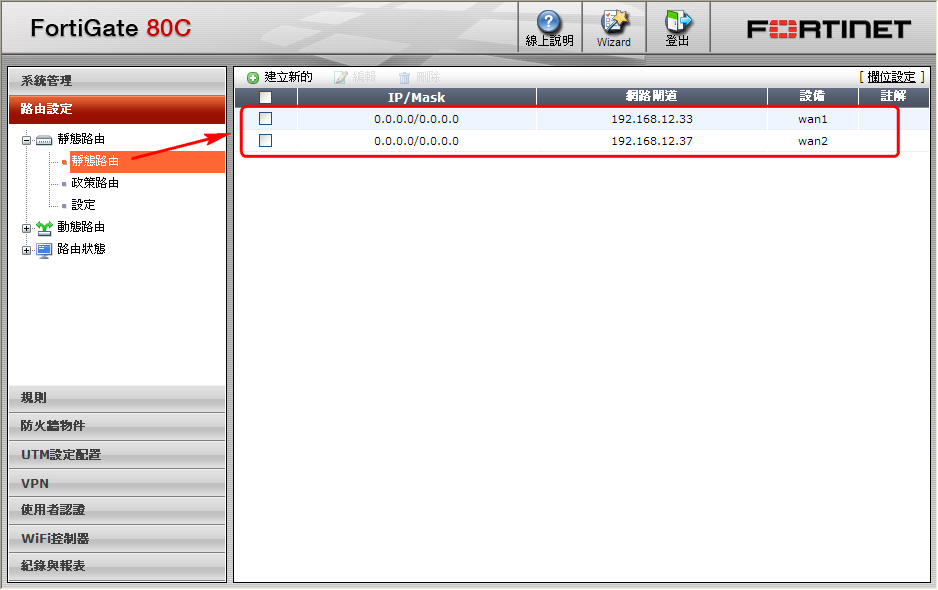

而兩個WAN port的優先權重,則可到路由設定的靜態路由中來設置不同的優先權重來區別。

↑WAN1設定為0,做為主要路由。

↑WAN2設定為100,做為備援路由。

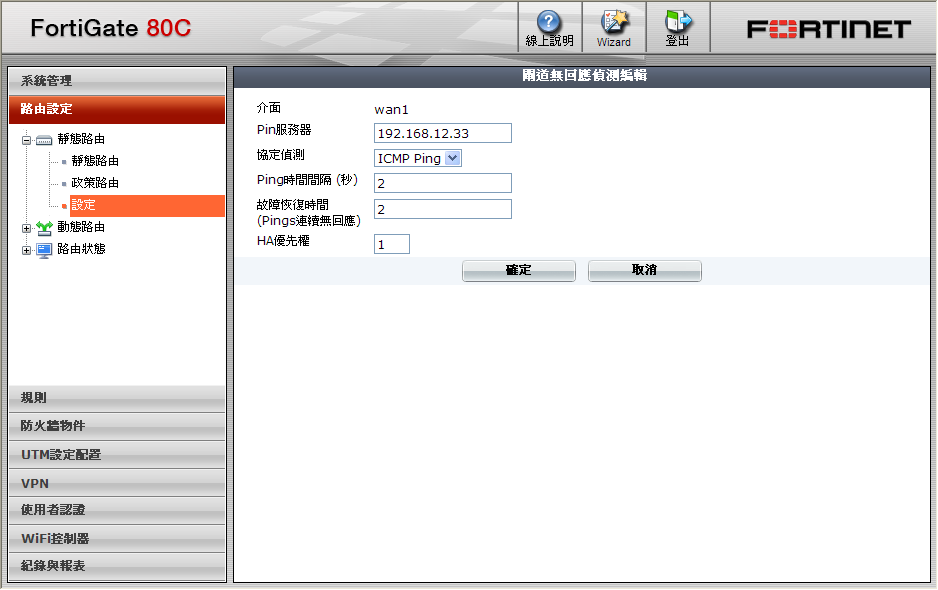

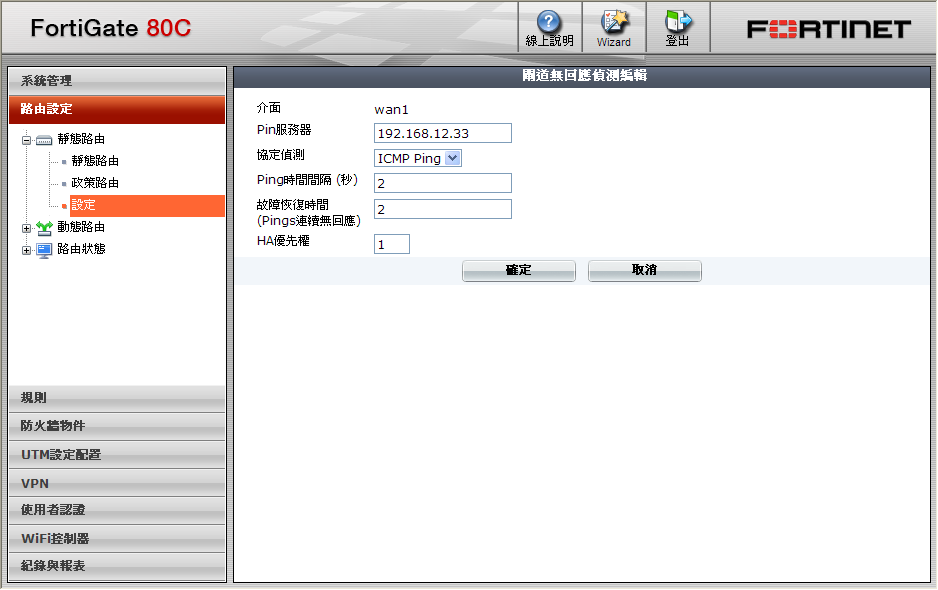

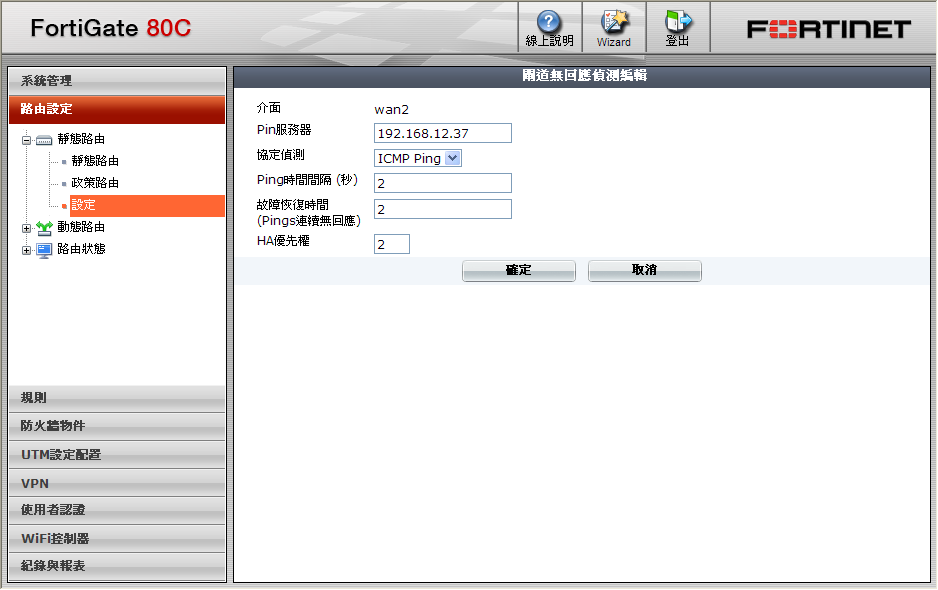

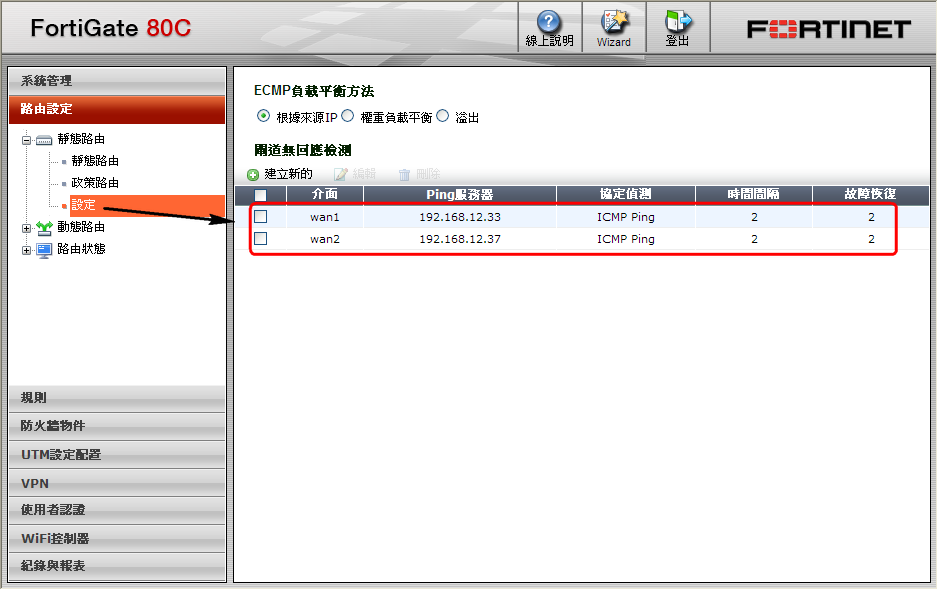

而線路是否連通則可在靜態路由中的“設定”來設定偵測機制。

WAN1的部分透過ping的通訊協定每2秒對專線另一端Cyberoam的G Port IP 192.168.12.33來進行偵測。

WAN2的部分,同樣透過ping來測偵專線另一端Cyberoam的H Port IP 192.168.12.37是否連通。

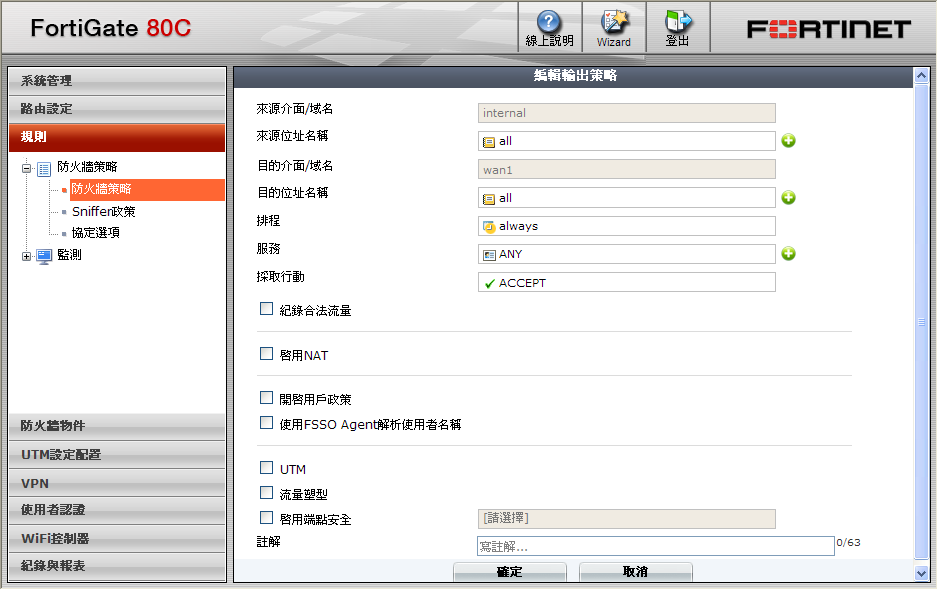

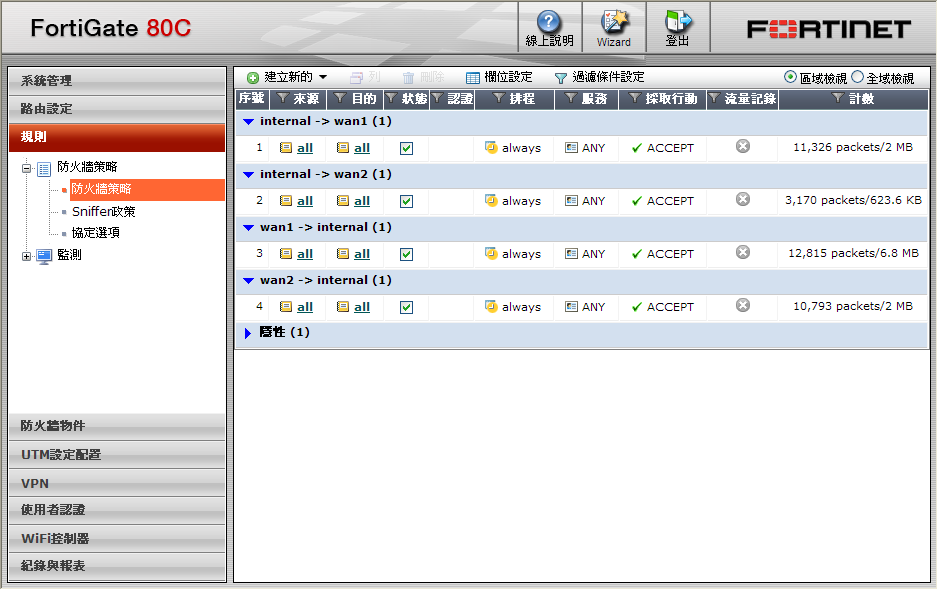

最後到規則中的防火牆策略來設定LAN對WAN1/WAN2及WAN1/WAN2到LAN的放行規則。

↑由於兩端網路內電腦IP要直通,不透過NAT轉換,所要取消套用NAT的選項。

設定完成後,可在規則中看到LAN對WAN1/WAN2及WAN1/WAN2到LAN共四條規則。

FailOver驗證

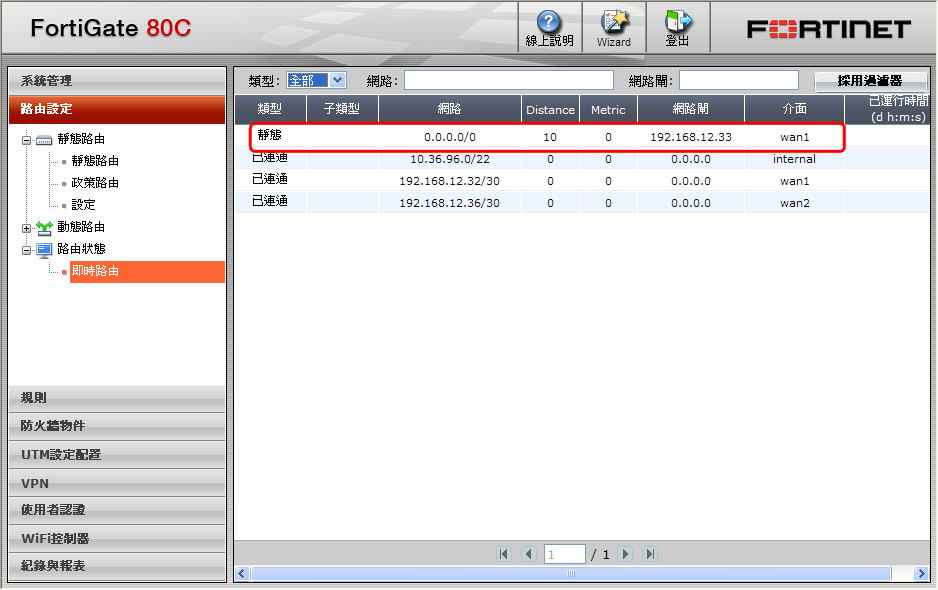

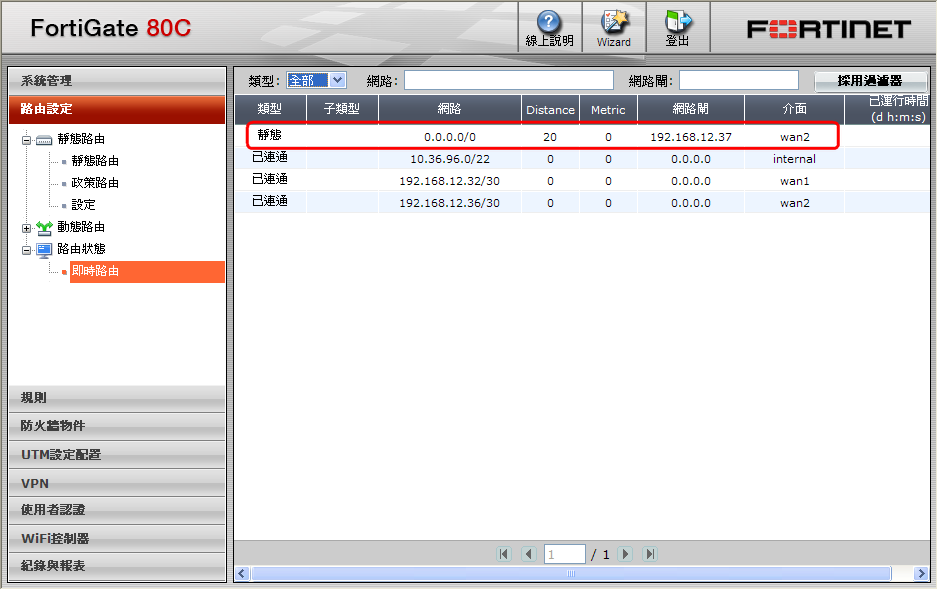

雙專線的failover驗證可透過FortiGate路由設定中的即時路由來查看。

在主要專線暢通,雙方都ping的到對方的情況下,

可以看到0.0.0.0/0主要路由是透過WAN1與192.168.12.33來連通。

一旦主要專線出現異常,雙方ping不到的情況發生,

就會主動切換到備援專線,透過WAN2與192.168.12.37來連通。

訂閱:

文章 (Atom)