| 摘錄自Shunze 學園 HP 1810-48G Switch設定 |

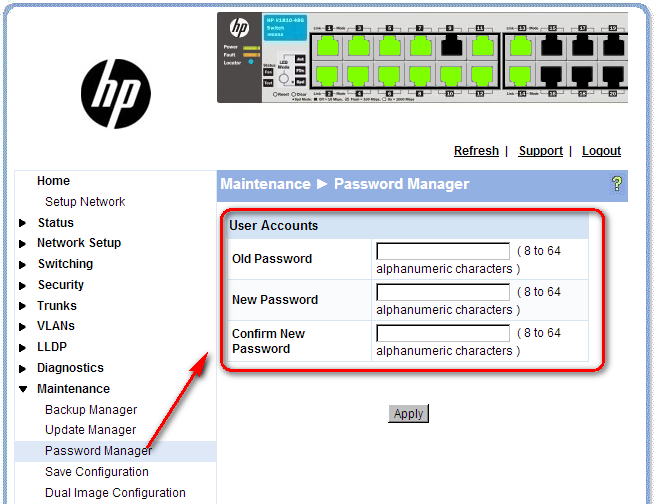

密碼預設值為空,可於Maintenance中的Password Manager修改。

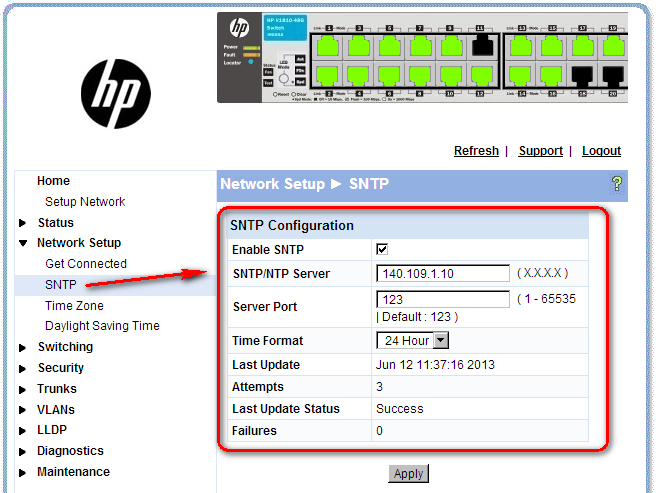

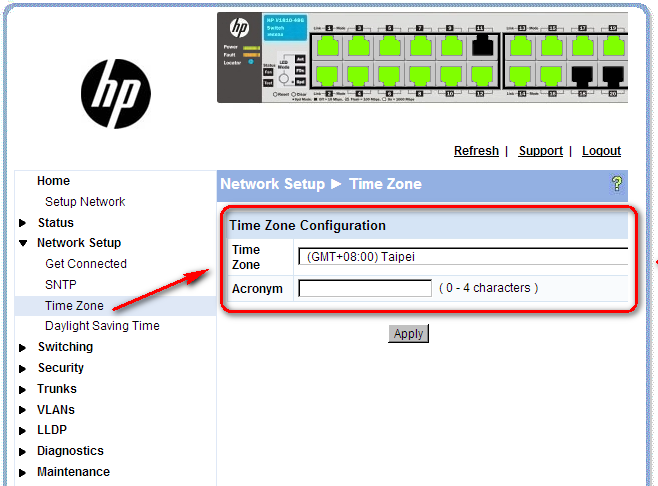

時間設定必需透過NTP Server來校正,無法手動輸入時間。

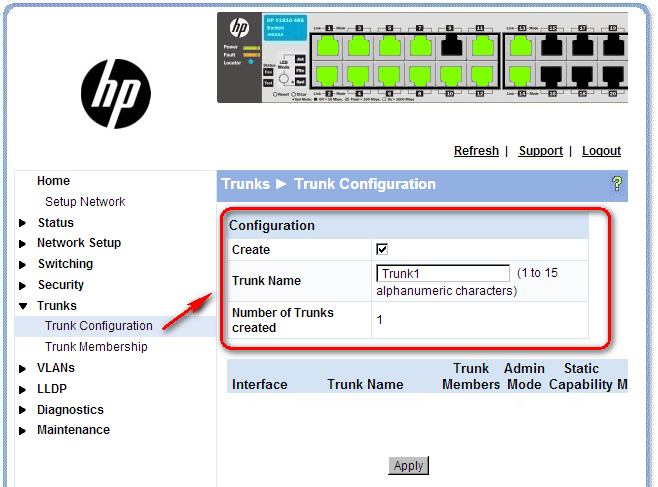

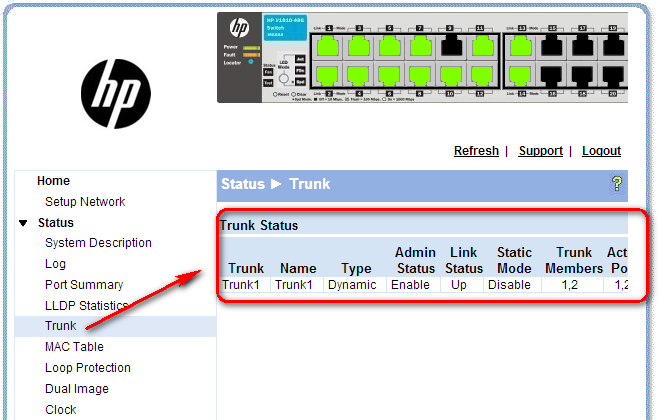

頻寬整合Link Aggregation需先設定Trunk,

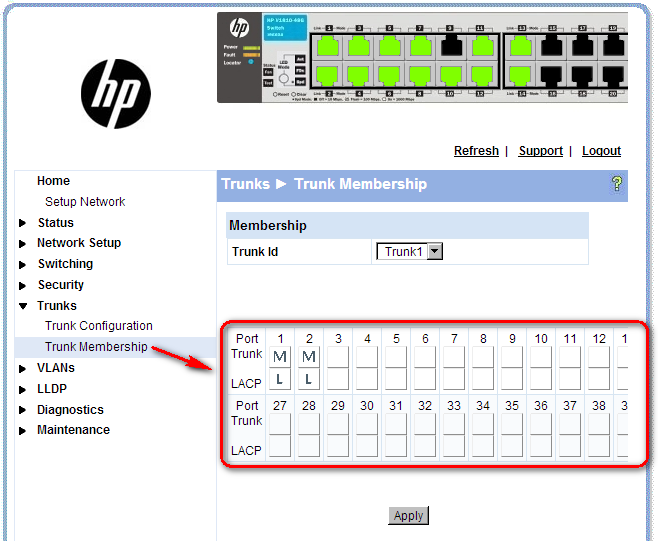

然後於Trunk中選擇port成員,成員中的port才能透過LACP協定整合頻寬。

*任意把多條線串接Switch可是會形成Loop的喔!

LACP協定必需搭配Dynamic Mode,若Trunk設定為 Static Mode,LACP是不支援的喔~

設定好Trunk與所屬成員後,即可透過多條網路線的串接來合併頻寬。

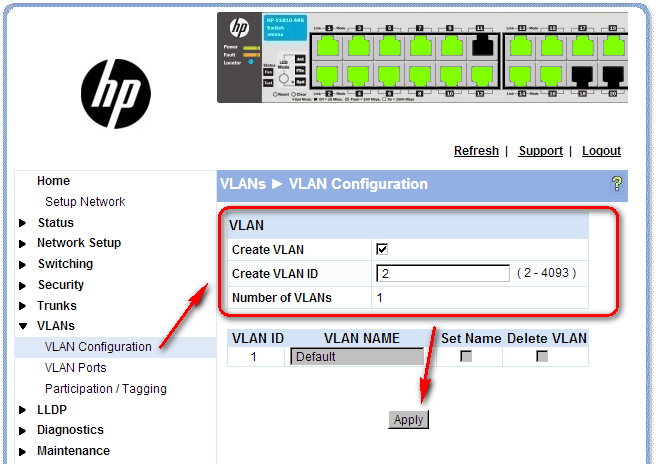

VLAN的建立可於VLANs中設定。

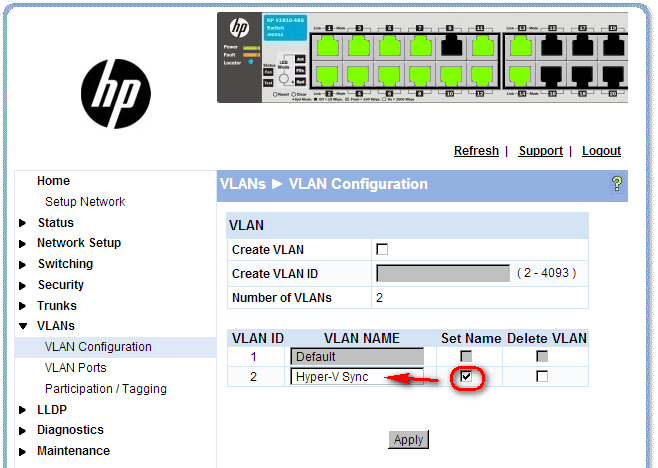

建立好新的VLAN後,可透過Set Name來修改VLAN的顯示名稱。

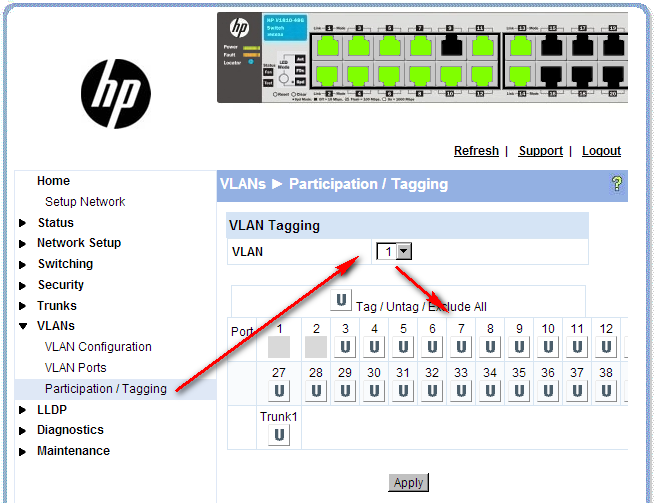

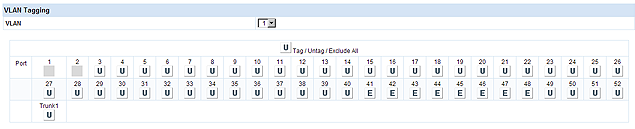

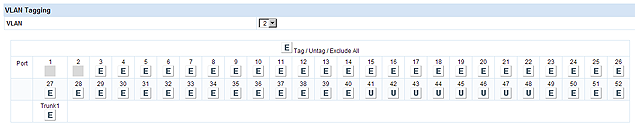

然後可以切換VLAN ID來設定成員

VLAN的Port設定有Tag / Untag / Exclude All等三種方式。

Tag / Untag 的區別可參考順子另一篇文章 VLAN Tag/Untag vs. Trunk/Access

基本上 Untag 適用在跟終端設備的連結,如電腦、伺服器;

而 Tag 則適用在跟Switch的對接,此通道可設定對應多個VLAN,並藉由 Tag 來識別封包所對應的VLAN。

至於Exclude All,則是不套用此VLAN。

例如我們要設定port 3~40及Trunk1為VLAN1這個群組,

而41~48為VLAN2,那我們可以透過以下的設定來達成。

↑VLAN1,port 3~40及Trunk1設為Untag,port 41~48設為Exclude All。

↑VLAN2,port 3~40及Trunk1設為Exclude All,port 41~48設為Untag。

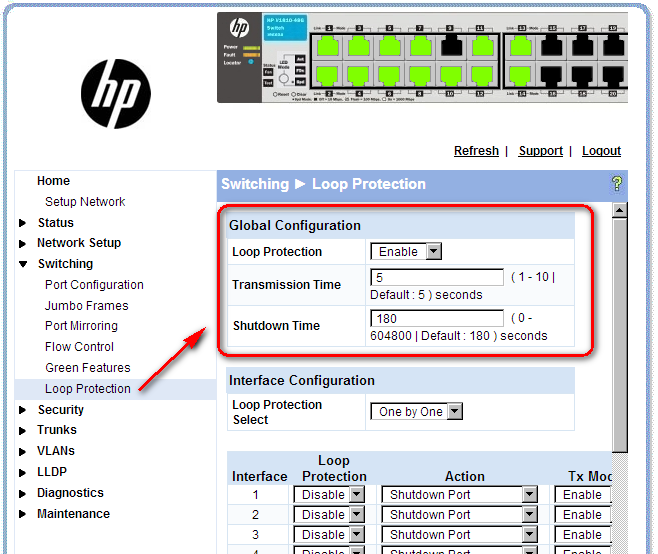

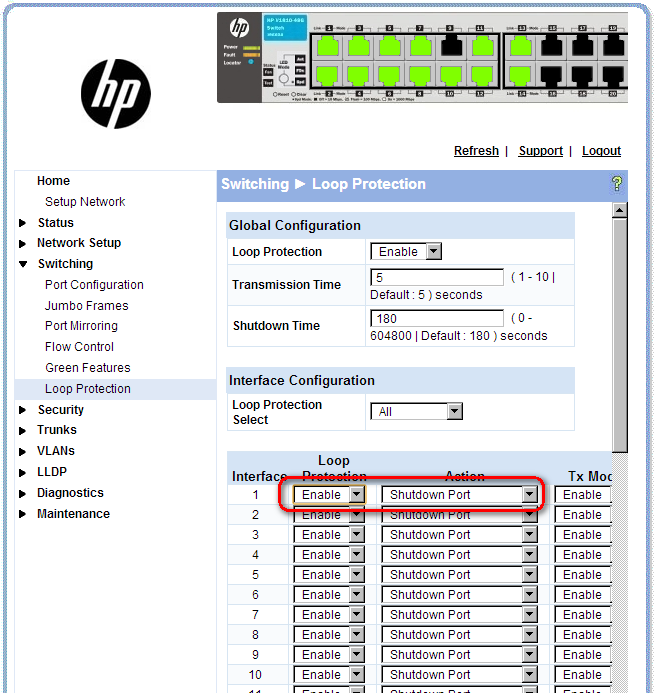

Loop迴圈防護機制可透過Global Configuration來設定全域Loop Protect的啟用與否。

當然也可逐一針對特定Port來設定Loop防護機制。

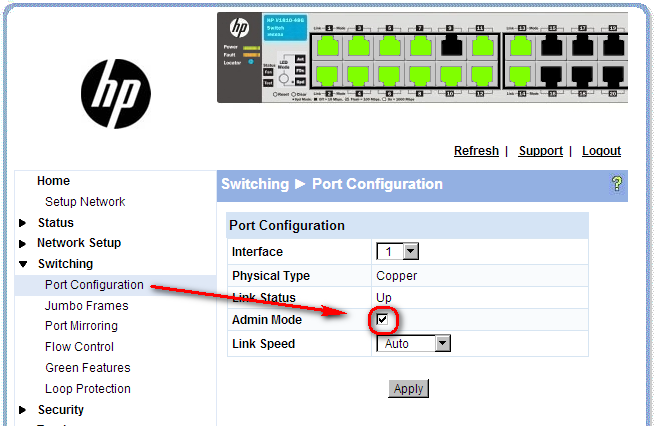

當Loop產生,導致port被強制shutdown時,

可透過Port Configuration來恢復該port的正常運作。

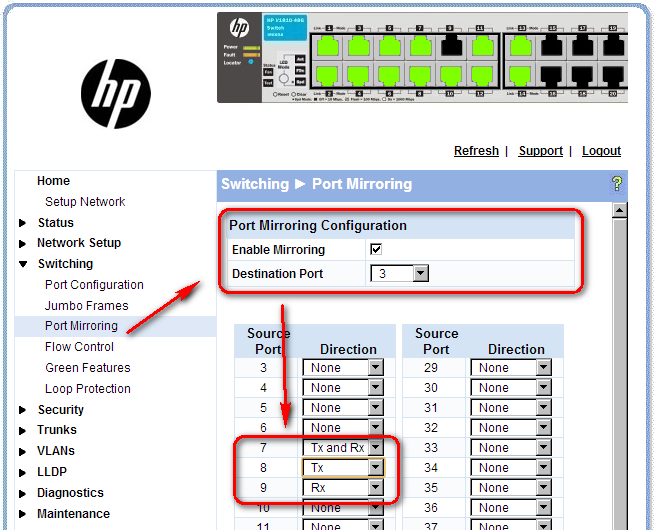

Port Mirror機制在1810-48G裏的設定相當友善,

只要在Port Mirroring裏選好Mirror port與來源port,即可完成。

不過要注意的是,設定為Destination Port後,這個port就不能做為其它用途。

這部分在原廠手冊中有註明。

因此要做為流量分析的主機必需要有雙網卡,

一張做為一般網路用途,而另一張則接到Destination Port,專用用來接收複製的流量。

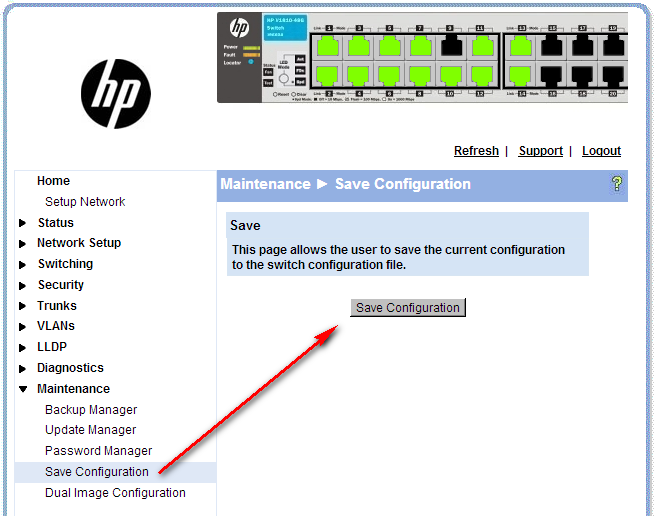

最後在設定好需求後,一定要透過Save Configuration來儲存組態,

以避免重開機後,設定遺失!

__________________________________________________________________________

| 《分享》有問題的Auto DoS機制 |

它阻斷了公司VoIP主機的SIP Tie/Trunk連結,

在網路上也可查到這個機制影響了NIS與NFS的運作。

http://h30499.www3.hp.com/t5/Web-and-Unm...60#.U3nOaNKSyZk

http://blog.crboy.net/2012_08_01_archive.html

使用了1810後,若網路發生了難以理解的問題?

不要懷疑,先停用了Auto DoS機制再試試,

也許問題就不藥而解了~